Android N bietet verbesserten Schutz bei Medienverarbeitung

Google arbeitet an neuen Sicherheitsfeatures, um das vorhandene Sicherheitsmodell zu verbessern und einen besseren Schutz vor Angriffen zu gewährleisten, wie sie durch die verbreiteten Stagefright-Lücken möglich wurden. Die Entwickler wollen nicht mehr nur mit Patches reagieren, sondern die Probleme mit einer neuen Architektur des Mediaservers im kommenden Android N angehen.

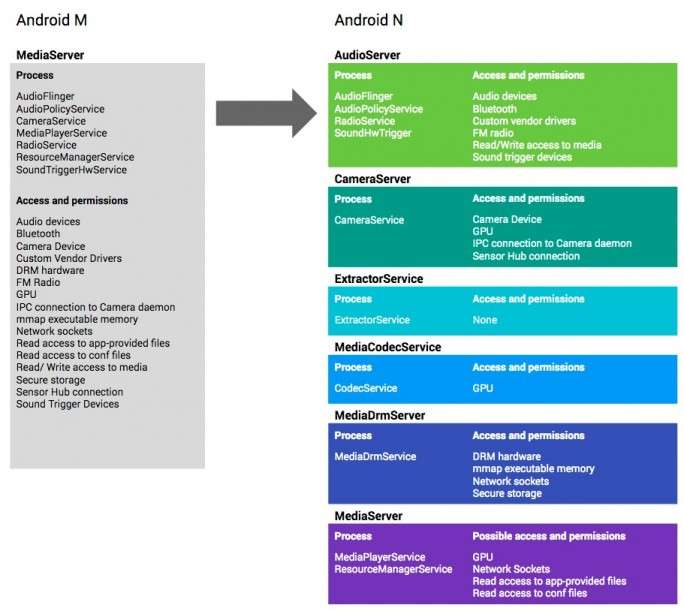

Dabei soll das Prinzip gelten, dass nicht mehr Berechtigungen vergeben werden als unbedingt notwendig. Zu diesem Zweck ist eine Aufteilung des monolitischen Mediaservers in einzelne Komponenten vorgesehen, die jeweils nur die für ihren Einsatzbereich erforderlichen Berechtigungen erhalten. Sie sollen außerdem durch Sandboxing isoliert sein.

Zwar lief auch schon der Mediaserver zuvor schon in seiner eigenen Sandbox, aber er war allein für die meisten medienbezogenen Aufgaben zuständig und benötigte dafür entsprechend umfangreiche Berechtigungen. „Das ist der Grund, warum die Libstagefright-Bugs 2015 so bedeutsam waren“, erklärt das Android-Sicherheitsteam in einem Blogeintrag . „Der Mediaserver konnte auf verschiedene wichtige Ressourcen auf einem Android-Gerät zugreifen einschließlich Kamera, Mikrofon, Grafik, Telefon, Bluetooth und Internet.“

Die Ursachenanalyse zeigte laut Google, dass die Schwachstellen vor allem in dem für das Parsing von Dateiformaten und Mediencodecs verantwortlichen Programmcode entstanden waren. Medienparser benötigten jedoch die meisten privilegierten Berechtigungen des Mediaservers nicht, durch die das Einschleusen bösartigen Codes sich erst gravierend auswirken konnte.

Android 6.0 Marshmallow und microSD-Card-Support

Parsing-Code wird daher in der neuen Architektur in Sandboxen mit wenigen oder keinen Berechtigungen verlagert. Sofern Komponenten sensible Berechtigungen erfordern, kommen sie in getrennte Sandboxen, die nur Zugang zu den spezifischen Ressourcen gewähren, die eine Komponente benötigt. So soll beispielsweise nur der Kameraserver auf die Kamera zugreifen können, der Audioserver auf Bluetooth und nur der DRM-Server auf DRM-Ressourcen.

Selbst wenn Angreifern eine Kompromittierung gelingt, wäre ihnen durch dieses „Projekt Medien-Härtung“ keine Codeausführung mit den umfangreichen Berechtigungen des bisherigen Mediaservers mehr möglich. Dieselbe sicherheitstechnische Vorgehensweise wollen die Entwickler nicht nur auf das Medien-Framework, sondern auch quer durch die Android-Codebasis anwenden.

Androids Multimedia-Bibliothek war vergangenen Sommer in die Schlagzeilen geraten, als das Sicherheitsunternehmen Zimperium eine Reihe von Schwachstellen in der Medienwiedergabe-Engine entdeckte und öffentlich machte . Da Stagefright die Angriffsfläche bot, die Mediaplayer-Engine von Android, bürgerte sich diese Bezeichnung auch für die nach und nach entdeckten Sicherheitslücken ein. Ein großes Problem dabei ist noch immer, dass Google zwar Patches entwickelt und bereitgestellt hat, Gerätehersteller sie aber selbständig implementieren müssen, worauf sie bei vielen älteren Modellen verzichten.

Immerhin haben inzwischen einige Hersteller monatliche Sicherheitsupdates angekündigt. Samsung hat dies für seine Flaggschiffmodelle umgesetzt. Die monatlichen Aktualisierungen werden laut Samsung nicht nur von Google bereitgestellte Fixes für Android-Lücken enthalten, sondern auch Patches für Schwachstellen, die nur Samsung-Geräte betreffen. Auf dem Mobile World Congress kündigte das Unternehmen außerdem das „ Enterprise Device Program “ an. In dessen Rahmen garantiert es Unternehmen ab sofort für neue Business-Smartphones eine zweijährige Warenverfügbarkeit sowie üblicherweise monatliche Sicherheitsupdates. Nach aktuellem Stand gilt diese Regelung für die kürzlich erschienenen Flaggschiff-Modelle Galaxy S7 und S7 Edge sowie deren Vorgänger Galaxy S6 und S6 Edge. Ebenfalls eingeschlossen ist die im Januar vorgestellte Neuauflage des Mittelklasse-Smartphones Galaxy A5.

Tipp : Sind Sie ein Android-Kenner? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de

Bildergalerie

Android 6.0 Marshmallow: Mehr Kontrolle für den Nutzer