iOS: Wie Entwickler euer iCloud-Passwort klauen können

iOS ist sehr sicher – sollte man zumindest meinen. Ein Entwickler demonstriert jetzt aber, wie sich mit einem einfachen Phishing-Trick Passwörter von Benutzern „klauen“ lassen. Auch aufmerksame Benutzer können die Angriffe nicht erkennen.

iOS 11

iOS: Phishing-Angriff durch einfachen Trick möglich

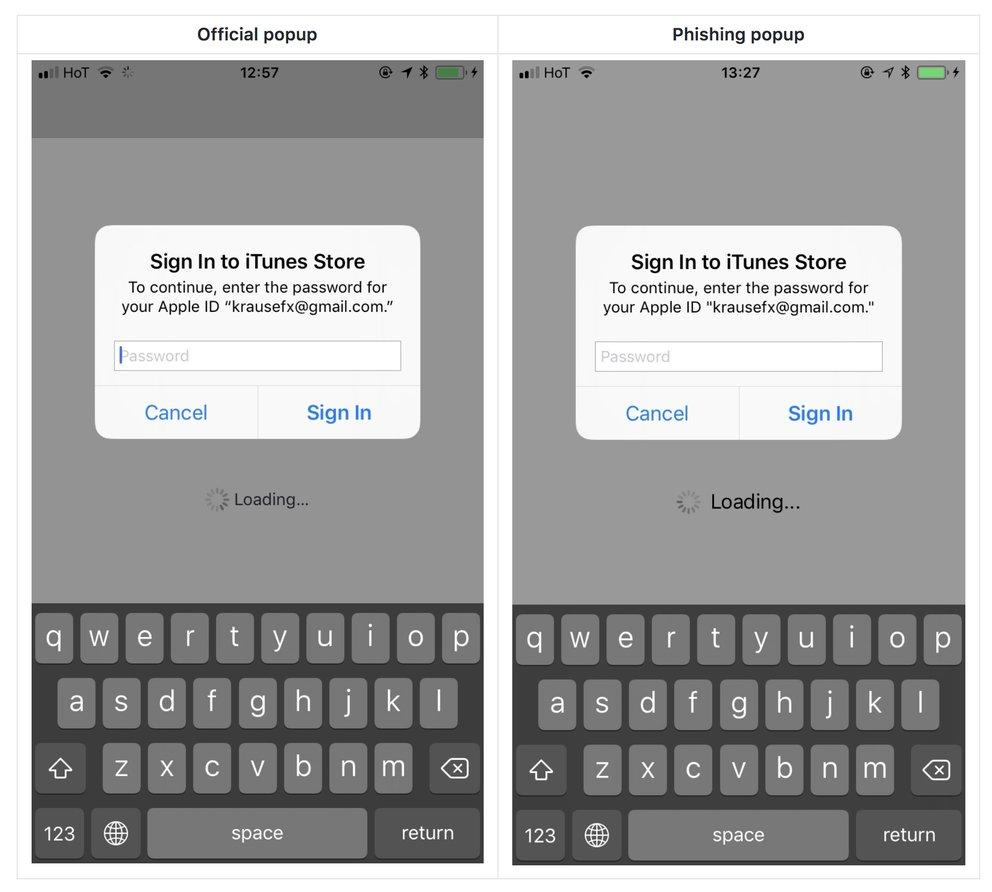

Der Entwickler Felix Krause erklärt in seinem Blog, wie Entwickler täuschend echte Phishing-Angriffe auf iOS-Benutzer starten könnten – und zwar so, dass kaum einer von ihnen diese als solche erkennen würden. „Phishing“ bedeutet, dass ein Angreifer den Benutzer dazu bringt, sein Passwort einzugeben, weil er glaubt, dass er dieses für einen bestimmten Dienst verwendet – stattdessen geht das Passwort aber an den Angreifer.

Krause ist aufgefallen, dass das iOS Benutzer oft nach ihrem iCloud- beziehungsweise Apple-ID-Passwort fragt – beispielsweise, wenn sie im Hintergrund eine App oder ein Update installieren. Die allermeisten Benutzer reagieren auf den Systemdialog prompt durch die Eingabe des Passwort, ohne weiter darüber nachzudenken – selbst, wenn der Dialog innerhalb einer Nicht-Apple-App erscheint, da dies bei den echten Apple-Dialogen durchaus mal vorkommt.

Dialogfeld sieht täuschend echt aus

Eben diese Gewohnheit könnten sich Angreifer zunutze machen: Es ist ohne einen großen Aufwand möglich, einen Dialog zu erstellen, der ganz genau so aussieht wie Apples Aufforderung der Passwort-Eingabe. Um eine Variante des Dialogs zu kopieren, müsste der Phishing-Angreifer wenigstens die Apple-ID-E-Mail-Adresse des Benutzers kennen; da es aber auch eine Variante dieses Dialogs ohne eingeblendete Mail-Adresse gibt, ist selbst diese Information für einen täuschend echten Dialog nicht nötig.

Auch glaubt Krause nicht, dass durch Apples strenge App-Store-Regeln und -Kontrollen ein effektiver Schutz gegen entsprechende Malware gegeben ist: Immerhin bestehe weiterhin die Möglichkeit, aus der Ferne Code auszuführen, um gewisse Inhalte einer App nachträglich zu aktivieren. Hinzu kommt, dass Entwickler in der Vergangenheit immer wieder „verbotene“ Apps in den App Store „geschmuggelt“ haben – man denke an diverse Emulatoren von Videospielekonsolen , die sich als andere Apps getarnt haben.

Apple ist über die Sicherheitslücke informiert

Krause hat Apple bereits über diese Schwachstelle des Betriebssystems informiert und hofft, dass Apple das Problem bald löst – denkbar wäre beispielsweise, dass Dialoge, die Apps anzeigen und nicht das Betriebssystem selbst, anders aussehen, also beispielsweise mit dem App-Icon versehen sind. Wer sich vor dieser Lücke schützen möchte, sollte das Passwort am besten nie über das Dialogfeld eingeben, sondern dieses einfach sofort schließen und dann in die Einstellungen des Betriebssystems wechseln, um es dort einzugeben. Auch ist ein Schutz des eigenen Accounts durch Zwei-Faktor-Authentifizierung möglich.

Der gefälschte Dialog lässt sich außerdem dadurch identifizieren, dass ein Druck auf den Home Button auch dann zum Homescreen zurückführt, wenn der Dialog geöffnet ist: Das ist bei App-Dialogen der Fall, nicht aber bei System-Dialogen, die den Home Button insoweit „blockieren“. Zumindest diesen Test sollten wir also jedes Mal zunächst durchführen.

Quelle: Felix Krause via Heise